Cet article présente la procédure minimale d'utilisation de Ultipa LDAP en conjonction avec phpLDAPadmin pour gérer les utilisateurs du serveur Ultipa. D'autres outils d'administration LDAP tels que Active Directory sont également compatibles.

Prérequis

- Un terminal de ligne de commande tel que :

- Linux : bash, zsh, tcsh

- MacOS X Terminal, iTerm

- Windows : PowerShell

- Une version de Ultipa LDAP compatible avec votre système d'exploitation

- phpLDAPadmin déployé sur votre système d'exploitation

Procédure Opérationnelle

- Générer un fichier de configuration exemple

example_config.yaml

./ultipaLDAP -g

- Réviser

example_config.yamlet démarrer Ultipa LDAP

./ultipaLDAP -config example_config.yaml -logfile log.log

Options de commande :

Option |

Explication |

|---|---|

| -h | Afficher l'aide |

| -config [string] | Spécifier le nom du fichier de configuration (par défaut 'config.yaml') |

| -g | Générer le modèle de fichier de configuration ('example_config.yaml') |

| -logfile [string] | Spécifier le nom du fichier journal (par défaut 'log.log') |

Fichier de Configuration

ProxyConfig:

# écoute proxi

ListenHost: 0.0.0.0

ListenPort: 19090

# serveur ultipa

UltipaServerConfig:

UserName: root

PassWord: root

Hosts:

- "192.168.56.101:60010"

# serveur ldap

LdapServerConfig:

Url: "ldap://192.168.56.102:389"

Username: "cn=admin,dc=ultipa,dc=it"

Password: "password"

BaseDn: "ou=tech,dc=ultipa,dc=it"

# défaut : inetOrgPerson, utilise uid comme nom d'utilisateur

UserObjectClass:

# défaut : posixGroup

GroupObjectClass:

# défaut : objectClass=inetOrgPerson

UserFilter:

# défaut : objectClass=posixGroup

GroupFilter:

# synchronisation

SyncUserConfig:

# une chaîne à préfixer au nom de l'utilisateur dans ldap lors de la création d'un utilisateur sur le serveur ultipa, défaut : ldapuser_, par exemple, l'utilisateur 'jim' dans ldap sera créé comme 'ldapuser_jim' sur le serveur ultipa

UserNamePrefix: ldap_

# cycle de synchronisation en secondes, défaut : 60

SyncCycle: 5

# s'il faut supprimer l'utilisateur du serveur ultipa lorsque son utilisateur correspondant est supprimé de ldap, défaut : false

DelUser: true

# lors de la création d'utilisateurs, s'il faut attribuer des stratégies associées aux utilisateurs sur le serveur ultipa en fonction des utilisateurs et de leurs groupes dans ldap et toujours maintenir ces attributions; cela s'applique également à ces stratégies qui sont créées plus tard que les utilisateurs

GrantPoliciesByGroup: true

# une chaîne à préfixer au nom du groupe dans ldap lors de la mappage de la stratégie sur le serveur ultipa, par exemple, le groupe 'dev' dans ldap sera mappé comme 'ldap_dev' sur le serveur ultipa

UltipaPolicyPrefix: ldap_

# mappage statique entre les groupes dans ldap et les stratégies sur le serveur ultipa, qui prend effet simultanément avec l'élément ci-dessus

StaticMap:

# LdapUserGroup : UltipaPolicy

dev : dev_policy

Gestion des Utilisateurs via phpLDAPadmin

-

Utiliser

UsernameetPasswordconfigurés sousLdapServerConfigdans le fichier yaml pour se connecter à phpLDAPadmin -

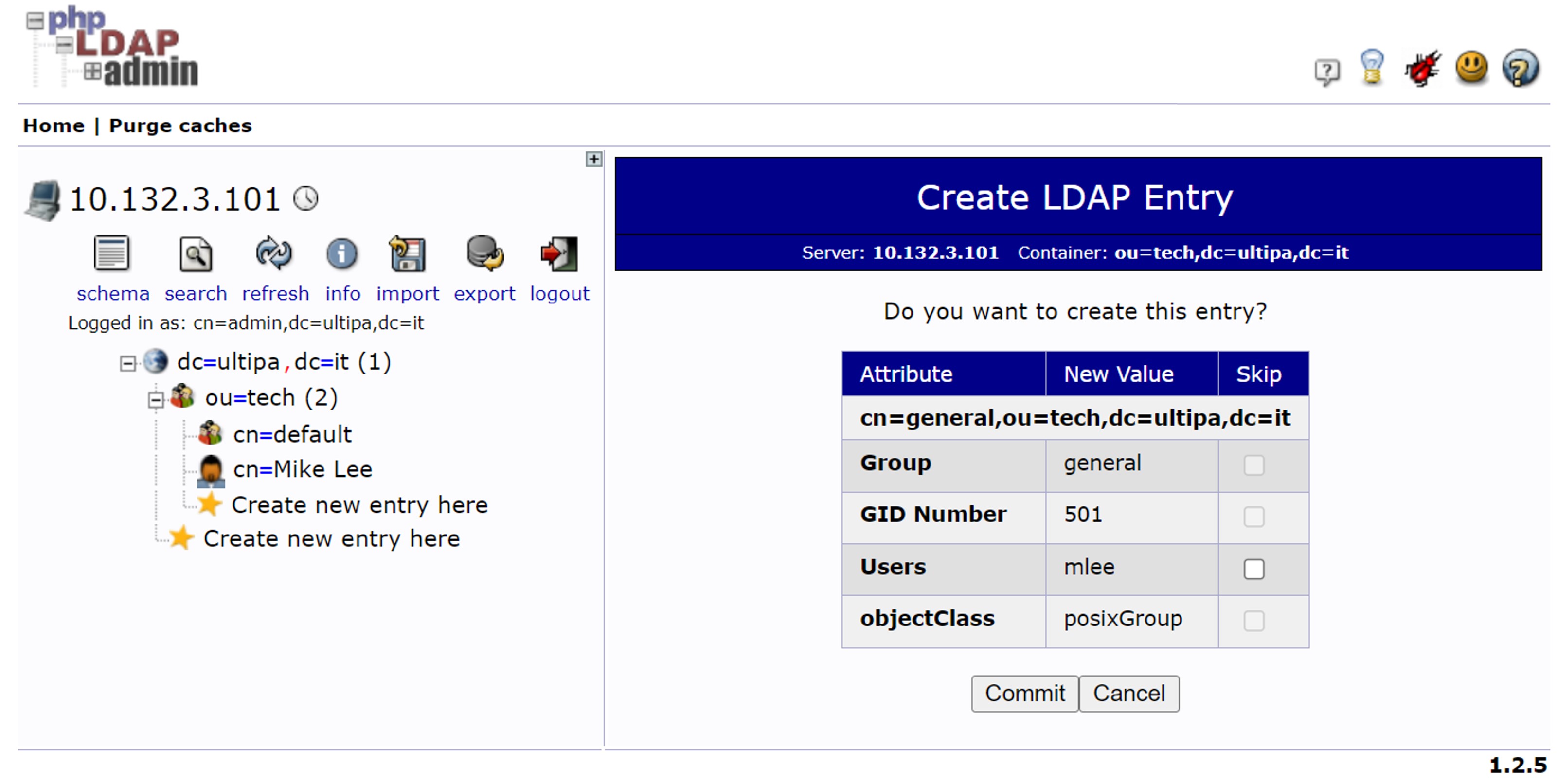

Dans phpLDAPadmin, créer un compte utilisateur générique 'mlee', créer un groupe posix 'general' et attribuer 'mlee' à ce groupe :

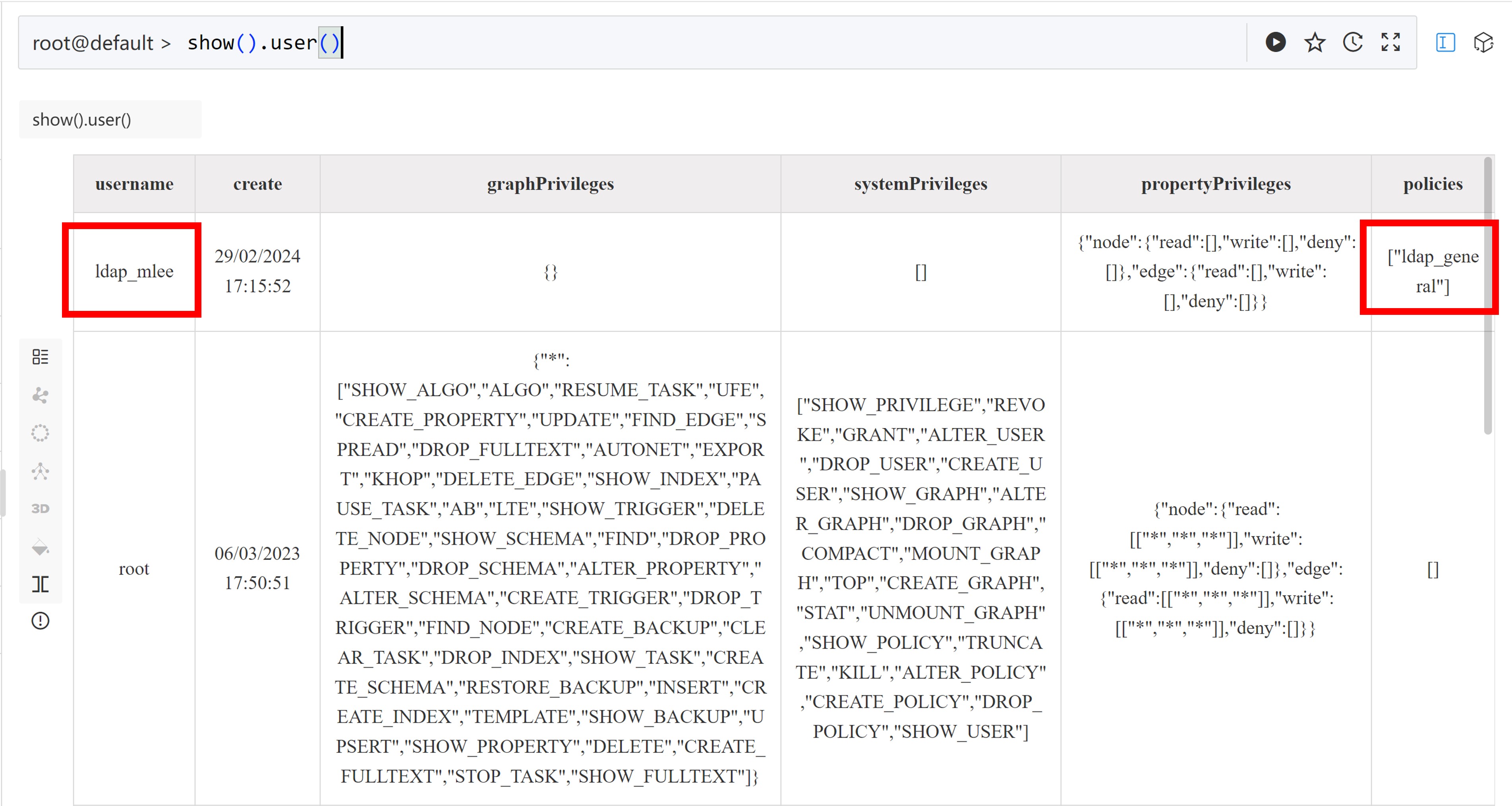

- Dans Ultipa Manager, l'utilisateur 'ldap_mlee' est automatiquement créé. Créer manuellement la stratégie 'ldap_general' et exécuter

show().user():

Selon le réglage de

UserNamePrefixetUltipaPolicyPrefixsousSyncUserConfigdans le fichier yaml, un 'ldap_' sera préfixé à 'mlee' et 'general', ce qui explique pourquoi le nom d'utilisateur et la stratégie créés sur le serveur Ultipa sont 'ldap_mlee' et 'ldap_general' au lieu de 'mlee' et 'general'.